激化するサイバー攻撃。企業規模の大小を問わず、セキュリティ対策の甘さは大きなリスクにつながります。

リスク回避に有効なセキュリティ対策として、多くの企業が導入を進めているのが「WAF」。

どんな仕組みなのか、他のセキュリティ対策との違い、サービスの選び方などを初心者向けにお伝えします。

目次

WAF(ワフ)は、WebサイトやWebアプリケーションに対して不正な通信を未然に防ぐシステムのこと。

「Web Application Firewall(ウェブ・アプリケーション・ファイアウォール)」の略です。

WAFはアクセス元とWebサーバーの間に設置し、Webサーバーへのすべての通信を検査・解析します。

不正な通信かどうかは「シグネチャ」を使って判断します。

シグネチャは、過去に起きた不正な通信や攻撃パターンをまとめたデータで、ルール集のようなもの。データと照合して不審な通信と判断した場合は、アクセス元からのリクエストを拒否します。

このとき、アクセス元のブラウザでは「403エラー」が表示されます。

403エラーは閲覧禁止を意味します。なんらかの理由でサイトを見る権限が削除・制限されているときに表示されるエラーです。このエラー表示によって、不審な訪問者からWebサイトを守るのです。

多くの企業がインターネット上で様々なサービスを提供している昨今、サービスを不正アクセスや不正ログインから守るセキュリティ対策として、WAFの必要性は急速に高まってきています。

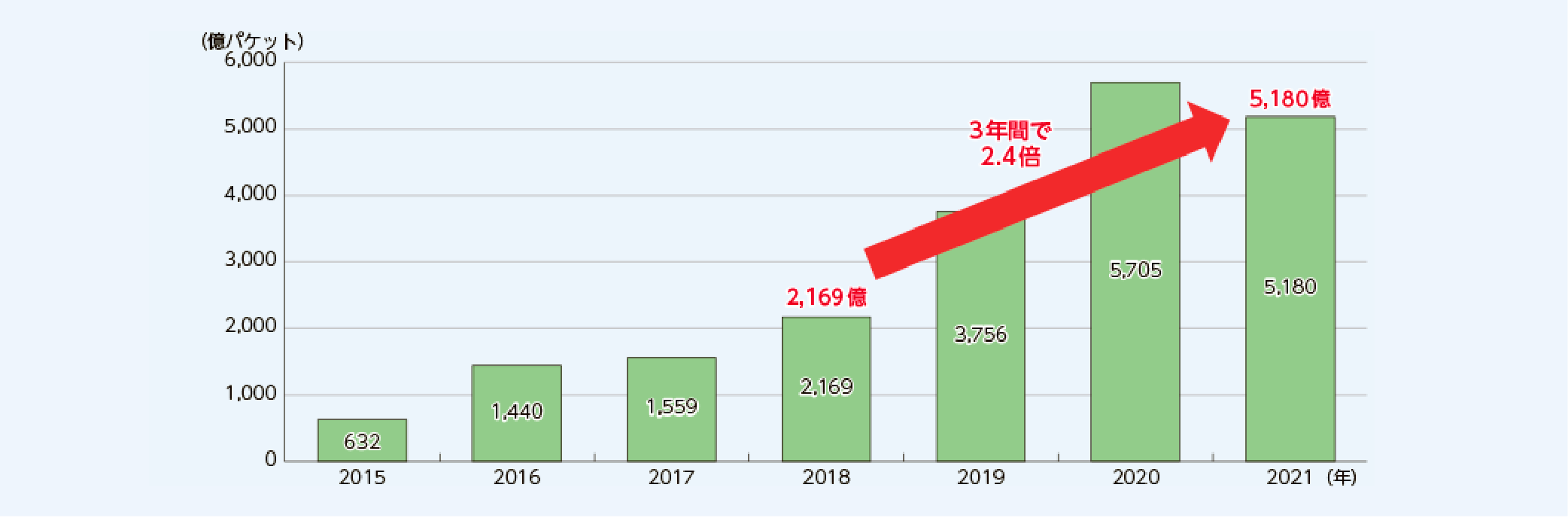

WebサイトやWebアプリケーションの脆弱性をつく攻撃、いわゆるサイバー攻撃は年々増えています。攻撃の手口も巧妙化しており、大きな被害を受ける企業は少なくありません。

総務省の「令和4年版情報通信白書」には、サイバーセキュリティ上の脅威の増大として、以下のように記載されています。

脆弱性とは、プログラムの不具合、バグ、設計上のミスなどによってできるセキュリティ上の欠陥や、外部からの攻撃に対する弱点のこと。

複雑なプログラムと多様化する攻撃手段により、システムの脆弱性を完全になくすことは現実的に難しいと言われています。

サイバー攻撃が増えている要因のひとつに、業務や取引に関するデータをオンラインで取り扱う機会が広がったことがあります。ここ数年でテレワークの利用が急拡大しているためです。

実際にサイバー攻撃に遭い、システムの破壊、情報の改ざん・窃取などの被害を受けたニュースを見聞きしたことがあるでしょう。

このような状況において、脆弱性への対策を行わないままだと、攻撃の標的となる可能性が高まってしまいます。

個人情報の漏えいによる企業の信用失墜、復旧中のサービス停止による売上損失や対応コストなど、非常に大きなリスクにさらされているのです。

だからこそ、セキュリティ対策としてWAFへの注目が高まっているのです。

それでは、WAFはどのような攻撃を防ぐことができるのか、主な攻撃の種類を紹介します。

インジェクションとは注入を意味します。サーバーに対して悪意のあるコードを入力し、WebサイトやWebアプリケーションで利用しているデータベースに不正な操作を引き起こす攻撃手法です。

たとえば、攻撃者が入力フォームなどに不正なSQL文を送信します。このとき、プログラムの設計上に問題があり、不正なデータが適切に処理されずデータベースに注入されてしまいます。

データベース内のデータの盗用、改ざん、削除などが目的です。

総当たり攻撃と訳されます。複数のパスワードやパターンを大量に生成して順番に試し、合致するものを見つける攻撃手法です。主にパスワードなどアカウント情報を不正に入手するのが目的です。

クロスサイトとは、サイトを横断すること。入力フォームなど動的ページに罠が仕掛けられます。そのWebサイトへアクセスした際にリンクをクリックすると、悪質なサイトへ遷移し、個人情報などを盗み出すのが目的です。

現在では、サイトを横断しないタイプのものも含まれます。

動的ページとは

訪問者がアクセスするたびに、プログラムによってページを生成し表示するページのこと。

誰がいつアクセスしても決まった内容を表示するものは、静的ページと呼ぶ。

Webサーバーの脆弱性をつき、OSコマンドを不正に実行されてしまう攻撃手法です。

重要情報の漏えい、設定ファイルの改ざんなどが目的で、攻撃の踏み台にも利用されます。

Webサーバーの非公開ファイルに不正にアクセスする攻撃手法です。

Webアプリケーションの実装に問題がある場合、ファイル名を直接指定する不正なパスを挿入することで、公開していないディレクトリやファイルを参照されてしまいます。情報搾取や改ざん・破壊が主な目的です。

パソコンなど複数の機器を踏み台にして、サーバーへ大量のリクエストを送信して負荷をかけてアクセスを妨害する攻撃手法です。攻撃者は踏み台として利用する機器を無作為に選びます。

嫌がらせ行為や金銭の搾取などが目的です。

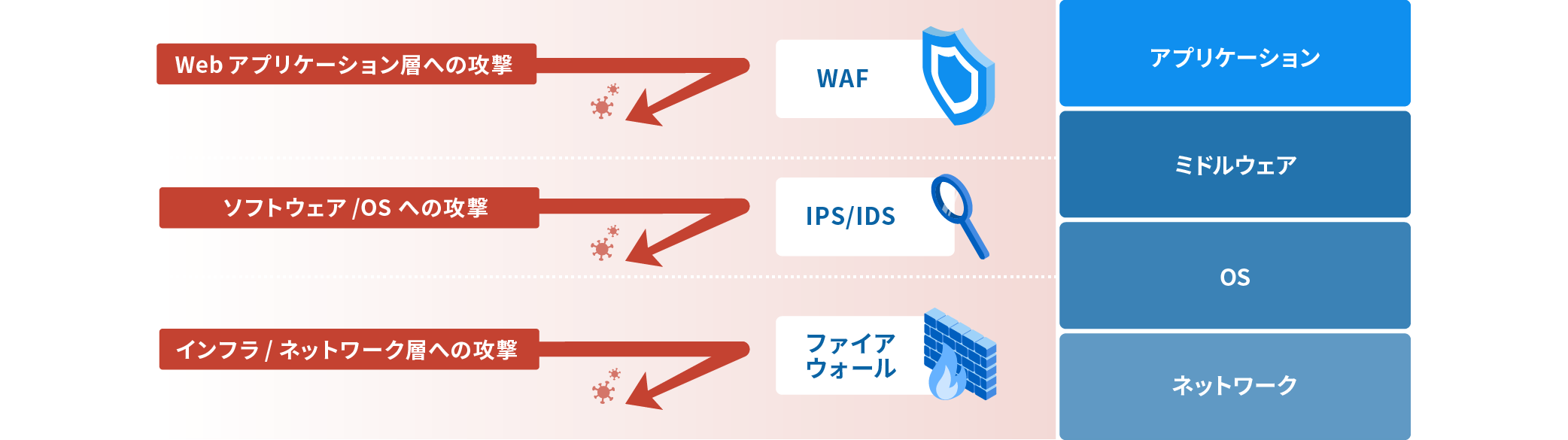

「すでに別のセキュリティ対策を実施しているので当社のWebサイトは大丈夫」とは残念ながら言えません。なぜなら、WAFとほかのセキュリティ対策では、それぞれ防御できる範囲が異なるからです。

たとえばIDS・IPSやファイアウォールが、WAFとの違いがよく分からず、同一のものと思われがちなセキュリティ対策です。

これらとWAFでは防御できる範囲は以下のように違いがあります。それぞれ解説していきます。

| WAF | Webアプリケーション層への攻撃を防ぐ |

|---|---|

| IDS・IPS | ソフトウェア / OS(ミドルウェア層)への攻撃を防ぐ |

| ファイアウォール | インフラ・ネットワーク層への攻撃を防ぐ |

また、WebサイトをSSL通信によって保護するSSL証明書についてもあわせて解説します。

IDS・IPSはソフトウェア / OSへの攻撃を保護するためのセキュリティ対策で、不正侵入防止システムです。

WAFのように攻撃かどうかを判断して防御しますが、Webアプリケーション層は保護できません。

ファイアウォールは、インフラ・ネットワーク層への攻撃を保護するためのセキュリティ対策です。火災などから建物を守るための防火壁をイメージしていただくとよいでしょう。

ファイアウォールは、ネットワークからの攻撃や不正なアクセスを防ぎますが、通信の中身のチェックまではしません。

SSL証明書を導入しているWebサイトでは、アクセスした際にブラウザのURLの前に鍵マークが表示されます。

SSL証明書は、以下の目的のために利用するセキュリティ対策です。

データのやりとりにおいて、WAFのように不正なデータかどうかは判断しません。

以上により、IDS・IPSとファイアウォールはWAFとは異なるネットワークレベルを防御するもの、SSL証明書は通信の暗号化によりデータを保護する役割のもの、という違いが分かるでしょう。

セキュリティ対策はひとつ導入すればよいのではなく、それぞれで補完しあうのが望ましいと言えます。

それでは、WAFについてさらに詳しく解説します。

WAFは3種類に分けられます。それぞれの違いと、メリット・デメリットをまとめました。

WAFの専用機器をWebサーバーの前に設置します。専用機器はベンダー(製品やサービスを提供する側)が用意します。ネットワーク構成の変更が必要です。

Webサーバーを複数保有しているような比較的規模が大きい企業向けです。

| メリット | デメリット |

|---|---|

| 独自に運用できるので、設定によって柔軟にカスタマイズが可能。 | 専用機器が必要なため、導入コストが高額。また、メンテナンスやカスタマイズするには専任の技術者が必要。 |

| メリット | 独自に運用できるので、設定によって柔軟にカスタマイズが可能。 |

|---|---|

| デメリット | 専用機器が必要なため、導入コストが高額。また、メンテナンスやカスタマイズするには専任の技術者が必要。 |

ベンダーが提供するWAFのソフトウェアをWebサーバーにインストールするWAFです。ソフトウェア型WAFとも呼ばれます。

| メリット | デメリット |

|---|---|

| アプライアンス型より低コストで導入できる。専用機器を用意する必要がなく、ネットワーク構成を変えずにWAFを導入できる。 | 1台のWebサーバーにつき1つのWAFが必要。複数サーバーがあると費用がかさむ。導入にあたりサーバーへの負荷など事前検証も必要。 |

| メリット | アプライアンス型より低コストで導入できる。専用機器を用意する必要がなく、ネットワーク構成を変えずにWAFを導入できる。 |

|---|---|

| デメリット | 1台のWebサーバーにつき1つのWAFが必要。複数サーバーがあると費用がかさむ。導入にあたりサーバーへの負荷など事前検証も必要。 |

クラウド経由で利用するWAFです。

ソフトウェアやハードウェアを追加する必要がないため、専任技術者を配置する必要はありません

費用を抑えて対策を行いたい企業に向いています。

| メリット | デメリット |

|---|---|

| コストや手間は3種類の中で一番低い。 | ベンダー側で自動更新・管理するため、自社に合わせたカスタマイズはできない。 |

| メリット | コストや手間は3種類の中で一番低い。 |

|---|---|

| デメリット | ベンダー側で自動更新・管理するため、自社に合わせたカスタマイズはできない。 |

3種の中でこれからWAFを選ぶのであれば、「クラウド型WAF」がおすすめです。

自社のネットワーク構成を変える必要がないので導入が容易。かつベンダー側で管理・更新を行うため、企業側の運用負担も抑えられます。

特別な要件がない限りは、クラウド型WAFを選定するのがよいでしょう。

クラウド型WAFを選ぶ際は、サイトの規模を考えて、性能やサービスのバランス、料金形態など事前にしっかりチェックしましょう。

ポイントは以下の3つです。ぜひ参考にしてください。

まずは、セキュリティレベルを確認すること。

現状の防御力についてはもちろんですが、変化するサイバー攻撃にも柔軟に対応できるものを選ぶのが重要。シグネチャの更新頻度が高く、最新の脅威にも迅速に対応したものかどうかをチェックしましょう。

正常なアクセスまで遮断してしまうと、訪問者の利便性が損なわれてしまうため、誤検知が少ないかどうかもポイントです。

次に、初期費用はどれくらいかかるかを確認すること。無料トライアルがあるのかどうかもあわせてチェックしましょう。

さらに、月額利用料金はどれくらいかかるのか確認するのも大切です。

月額利用料金は、トラフィック量に応じて課金する従量課金料金なのか、トラフィック量にかかわらず固定の場合もあります。

サポート体制が整っていて、迅速に対応してくれるのかも確認しておきましょう。

誤検知によって不要なアクセス遮断が発生してしまうケースもあるので、ベンダーのスピーディーな対応は重要です。

また、日本語でサポートしてもらえるのかどうかは重要なポイントになるでしょう。

そこで、上記4つのポイントを満たした、当社のクラウド型WAF「クラウドセキュアWAF」を紹介します!

クラウドセキュアWAFは安心の国産サービス。SSL証明書やWeb改ざん検知機能なども提供しているインターネットセキュリティの専門企業が提供しています。

おすすめな4つの理由をまとめました。

作業は簡単なネットワークの設定変更のみで、専門知識がなくても大丈夫。最短1日で導入できます。

機器の設置やシステムの変更、ソフトウェアのインストールなども不要。提供中のサービスを停止する必要がないため、すぐに利用できます。

月額費用はわずか9,000円からと低コスト。通信量に応じて課金する従量課金を採用しています。使った分だけ費用がかかるわかりやすい料金体系です。

また、WAFの運用は基本的に当社側で行うので、セキュリティ担当者を配置する必要はありません。そのため、運用のコストメリットも大きいです。

機械学習によって不正な通信や攻撃パターンを日々収集・記録し、シグネチャ(ルール集)は随時更新。精度も高く、誤検知が少ないのも特長です。

メールによるサポートで迅速に返答します。国内自社で対応しているので、お問い合わせ対応や、管理画面のUIやマニュアルなどもすべて日本語です。

お問い合わせはこちら

当サイトでは、お客様のご利用体験の向上、お客様への適切なコンテンツ・広告の表示、アクセス解析による当サービスの改善のため、クッキー(Cookie)および類似技術を利用して、お客様に関する情報を収集し、外部事業者に送信しています。

詳しくは 当サイトのご利用について をご覧ください。